Der erste Schritt, um heute im IT-Bereich zu arbeiten, besteht darin, ein Labor einzurichten. EVE-NG (früher UNetLab) kann für Netzwerk-, Netzwerksicherheits- und Automatisierungslabore verwendet werden. EVE-NG basiert auf Ubuntu Linux 20.

Dieser Beitrag schildert einen Versuch des Betrugs über SMS und einen Anruf mit gefälschter Stimme, der sich gegen eine ältere Person richtete. Obwohl diese Art von Betrug nichts Neues ist, verdient die Art und Weise, wie er ausgeführt wurde, eine weitere Untersuchung.

Die Arbeit in einem Rechenzentrum (DC) oder einem Backbone-Internetdienstanbieter (ISP) erfordert in der Regel einen erheblichen menschlichen Aufwand, was zu Betriebskosten führt, die oft übersehen werden. Diese Kosten können jedoch optimiert werden, indem die Kraft der Automatisierung genutzt wird, um einfache und repetitive Aufgaben effizient zu erledigen.

Früher habe ich eine einfache Netzwerkarchitektur aus zwei Hauptgründen implementiert. Sie sind einfach zu debuggen/fehlersuchen. Ingenieure, die nach mir kamen, können sie leicht verstehen und verwalten. Mit diesen Regeln im Hinterkopf implementiere ich normalerweise Inline-Firewalls, was bedeutet, dass der Datenverkehr durch eine Firewall geleitet wird, die “im Pfad” platziert ist:

Dies ist der dritte Teil meines IaC-Überblicks basierend auf einem persönlichen Experiment: dem Aufbau eines Cyber-Ranges unter Verwendung des IaC-Paradigmas. Hier sind die erste und zweite Teile. Vor einigen Wochen traf ich Spacelift und hatte die Möglichkeit, ihr Produkt zu testen.

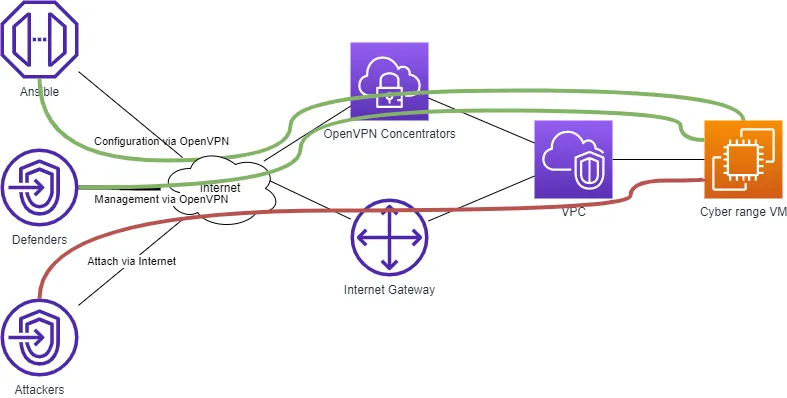

Dies ist der zweite Teil meines IaC-Überblicks basierend auf einem persönlichen Experiment: dem Aufbau einer Cyber Range mit dem IaC-Paradigma. Hier sind die erste und dritte Teile. Aus rein gestalterischer Sicht ist der Ansatz mit VPN von Client zu Site immer noch der beste.

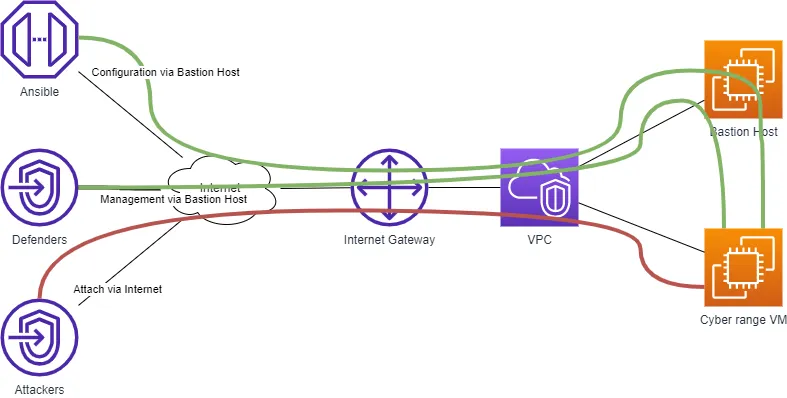

Dies ist der erste Teil meiner IaC-Übersicht basierend auf einem persönlichen Experiment: den Aufbau einer Cyber Range mit dem IaC-Paradigma. Hier sind die zweite und dritte Teile. Während meiner Twitch-Sitzung biete ich den Teilnehmern normalerweise ein praktisches Labor an.