Palo Alto Firewall as Code

22 June 2024

Versuchter Betrug über SMS und gefälschte Stimme

Dieser Beitrag schildert einen Versuch des Betrugs über SMS und einen Anruf mit gefälschter Stimme, der sich gegen eine ältere Person richtete. Obwohl diese Art von Betrug nichts Neues ist, verdient die Art und Weise, wie er ausgeführt wurde, eine weitere Untersuchung. Der Artikel zielt darauf ab, informativ und verständlich zu sein, um das Bewusstsein unter Nicht-Profis zu erhöhen.

Besonderer Dank gilt dem Freund, der mir ermöglicht hat, diesen Angriffstyp zu erleben und zu analysieren.

Die Fakten

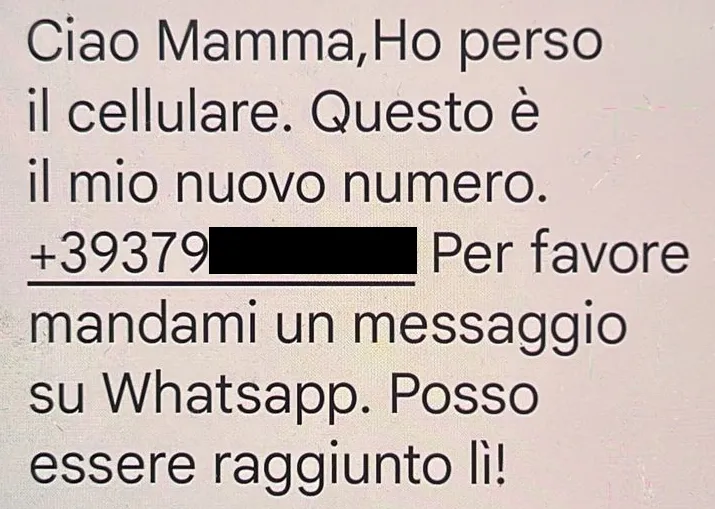

Die Mutter (im Folgenden als M bezeichnet) eines Freundes (Sohn von M, im Folgenden als F bezeichnet) erhält um 12:32 Uhr eine SMS, die wie ein einfacher Betrug aussieht:

Hallo Mama, ich habe mein Handy verloren. Dies ist meine neue Nummer. +393791234567 Bitte schick mir eine Nachricht auf WhatsApp. Ich kann dort erreicht werden! ( Anhang 1 )

Wir sollten darauf trainiert sein, nicht an diese Art von SMS zu glauben, jedoch gibt der Absender der Nachricht den vollen Namen von F an. Dieses Detail macht es glaubwürdiger.

Anomalien:

- Warum erscheint bereits eine neue Telefonnummer im Adressbuch von M?

- Warum muss M WhatsApp verwenden, anstatt einer SMS oder einem einfacheren und bequemeren Telefonanruf?

Verständlicherweise antwortet M wenige Minuten später auf die SMS mit einer Bestätigung. Fast sofort erhält M einen Anruf vom Angreifer (im Folgenden als A bezeichnet). Die Nummer des Absenders ist immer noch +393791234567, aber das Telefon zeigt sie mit dem Namen von F an. Die Stimme am Telefon ist die von F, der behauptet, das Handy verloren zu haben, gibt die neue Nummer durch und legt dann auf.

Anomalien:

- Warum ist der Telefonanruf nur ein einfacher Monolog von F?

Glücklicherweise geht F kurz darauf zu M nach Hause, versteht die Situation und ruft mich um Rat an. Der Angriff wird gestoppt, und die beteiligten Personen werden informiert und gesichert.

Analyse

Der Angriff lenkte meine Aufmerksamkeit auf zwei äußerst relevante Tatsachen, die ihn äußerst glaubwürdig und effektiv machen:

- Die Verwendung von F’s Stimme.

- Die Telefonnummer, die auf dem Telefon mit F’s vollständigem Namen angezeigt wird.

Indem ich indirekt die verschiedenen Beweise analysierte, die A hinterlassen hatte, bemerkte ich, dass das Adressbuch von M zwei Einträge für F enthielt: den ersten korrekten, der auf dem Handy gespeichert war, den zweiten gefälschten, der in Gmail gespeichert war. Da das Handy ein Android ist, zeigt das Adressbuch von M eine Kombination aus lokalen und Google-Elementen an. Ohne spezifische Untersuchungen erscheinen die Elemente identisch. Bei genauerer Untersuchung des gefälschten Elements stellte ich fest, dass es kurz vor der ersten SMS erstellt wurde.

Der Zugriff auf Gmail ermöglicht es uns, die neuesten Ereignisse zu sehen ( Anhang 2 ):

Wir sehen, dass:

- Die ersten beiden Einträge betreffen mich beim Einloggen.

- Der mit “Mobile Geräte” beschriftete Eintrag wurde kurz vor dem Angriff gemacht (leider erlaubten die Details mir nicht genau zu verstehen, wann).

- Die nächsten beiden (Autorisierte Anfrage) beziehen sich auf Anwendungen, die eine Autorisierung (über OAuth2) zur Zugriff auf einen Teil der Google-Daten anfordern. Ich vermute, dass dies Anwendungen (Websites oder auf dem Telefon installiert) sind, die Google-Daten verwenden müssen, beispielsweise: Anwendungen zur Verwaltung von Kontakten, Kalendern, aber auch WhatsApp selbst, das ein Backup erstellen möchte.

In der Verwaltung des Google-Kontos ist es möglich zu überprüfen, welche Sitzungen aktiv sind und insbesondere welche Geräte verbunden sind ( Anhang 3 ):

Wir sehen, dass:

- Die Firefox-Sitzung auf dem Mac betrifft mich.

- Das erste Handy (Oppo) gehört M.

- Das Handy SM-G991B betrifft F’s Schwester (im Folgenden als S bezeichnet). Insbesondere sehen wir, dass S am Tag des Angriffs eine Aktivität auf dem Google-Konto über Chrome Webview durchgeführt hat.

Ab diesem Zeitpunkt waren die Google-Daten leider nicht hilfreich genug. Bei der Überprüfung von M’s Handy aus der Ferne fand ich nichts Anormales; während ich die Aktivität auf dem Handy von S am Tag des Angriffs für eine sehr interessante Koinzidenz halte.

Absichern

Die Analyse sagt uns, dass:

- M’s Konto wurde verletzt, da ein gefälschter Eintrag dem Adressbuch hinzugefügt wurde. Wir können annehmen, dass alle mit Google verbundenen Daten kompromittiert wurden. In diesem speziellen Fall handelt es sich um: Kontakte, Google Drive, E-Mail.

- Wahrscheinlich stammt der Angriff von S’s Handy, daher gilt dasselbe für ihr Google-Konto.

Das Absichern erfordert:

- dass die beteiligten Personen (M, F, S) sich dessen bewusst sind, was passiert ist, und noch realistischere Angriffe identifizieren können, die dank der aus den beiden Google-Konten gestohlenen Daten möglich sein werden;

- das Ändern der Passwörter der beiden Google-Konten;

- die Aktivierung der Zwei-Faktor-Authentifizierung (oder MFA);

- das Löschen aller aktiven Sitzungen;

- das Entfernen aller verbundenen Anwendungen;

- das Sichern aller Konten, die dasselbe Passwort wie die Google-Konten haben, mit ihnen verbunden sind oder innerhalb potenziell kompromittierter Geräte verwendet werden.

In diesem speziellen Fall wurden die Handys hauptsächlich als Telefone verwendet. Ich atmete erleichtert auf, als ich feststellte, dass keine

Der Angriff

Es ist nun klar, wie der Angriff strukturiert war:

- Durch Kompromittierung des Google-Kontos (über Anwendung, Schwachstelle oder Credential-Diebstahl) erstellt der Angreifer einen gefälschten Eintrag im Adressbuch des Ziels.

- Der Angreifer erstellt eine Audio-Datei und ahmt die Stimme eines Verwandten des Ziels nach.

- Der Angreifer sendet eine Reihe von Köder-SMS-Nachrichten und versucht, das Gespräch auf WhatsApp zu verlagern.

- An Personen, die per SMS antworten (und wahrscheinlich auch an diejenigen, die über WhatsApp antworten), ruft der Angreifer das Ziel unter Verwendung der zuvor erstellten Audio an.

- Der Angreifer versucht, das Ziel davon zu überzeugen, dass es sich um eine Notfallsituation handelt und dass sie Geld benötigen, das per Banküberweisung gesendet werden soll.

Wenn der von mir beobachtete Angriff vereitelt wurde, führte eine kurze Untersuchung dazu, dass ich verstand, dass er derzeit weit verbreitet ist und dass leider einige ältere Eltern in die Falle getappt sind und mehrere tausend Euro verloren haben.

Erkenntnisse

Die aktuellen Deep-Learning-Technologien, die es ermöglichen, Audio-Dateien mit der Stimme Dritter zu erstellen, sind äußerst gefährlich. Nicht aktualisierte Telefone und unsichere Anwendungen bieten Angreifern Werkzeuge, mit denen sie falsche Identitäten sehr einfach und effektiv erstellen können.

Wir müssen mit noch komplexeren Angriffen rechnen, bei denen Telefonate nicht mehr einfache Monologe, sondern echte Gespräche sind.

Wir müssen in der Lage sein, Anomalien zu identifizieren und Kontrolltests durchzuführen, um festzustellen, ob die Person, die digital mit uns kommuniziert, wirklich diejenige ist, für die sie sich ausgibt, oder ob sie einfach jemand anderen imitiert, basierend auf Informationen, die einfach im Internet verfügbar sind.

Wir müssen verstehen, dass, da sich das digitale Leben mit dem physischen Leben vermengt, dieselbe Aufmerksamkeit erforderlich ist: Wenn das Fahren auf der Straße einen Führerschein und Aufmerksamkeit erfordert, erfordert das “Fahren” eines Mobiltelefons, das Zugang zum Bankkonto enthält, ebenso viel Bewusstsein und Aufmerksamkeit. Das Sparen und die Verwendung veralteter, nicht aktualisierter Mobiltelefone oder das Installieren beliebiger Inhalte auf dem Bildschirm aus Neugier ist KEINE gute Idee und kann auch schwerwiegende Auswirkungen haben.

In diesem Fall ist alles gut gegangen, in anderen Fällen, die ich erlebt habe, war der Angriff erfolgreich, und das Bankkonto wurde geleert.